Quảng cáo giả mạo lợi dụng Google Ads đánh cắp thông tin người dùng

Công ty bảo mật Malwarebytes (Mỹ) đã phát hiện ra một chiến dịch quảng cáo giả mạo Google Ads hướng đến trang web KeePass giả mạo để đánh lừa người dùng.

Sự lơ là của người dùng có thể dẫn đến mất các dữ liệu mật vào tay tin tặc.

Google từ lâu đã phải vật lộn với các chiến dịch quảng cáo giả mạo lừa đảo này, nơi các mối đe dọa xuất hiện dưới dạng quảng cáo phía trên kết quả tìm kiếm của Google.

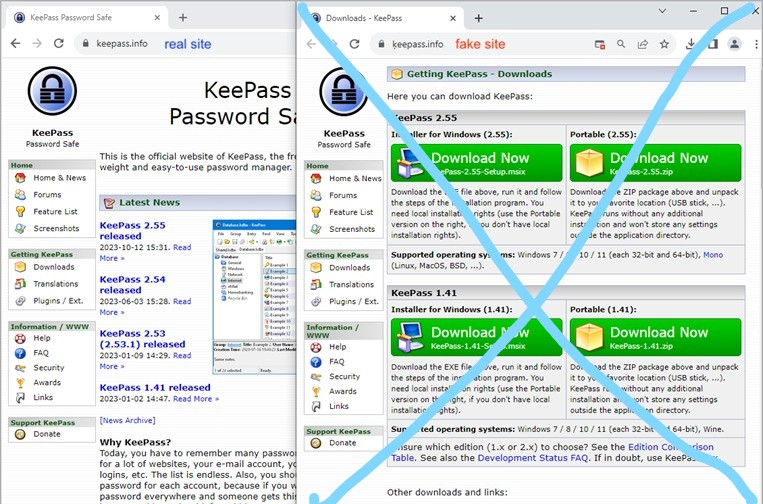

Hơn nữa, Google Ads có thể được sử dụng để hiển thị tên miền KeePass hợp pháp trong các quảng cáo, khiến ngay cả những người dùng có kinh nghiệm cũng khó phát hiện ra mối đe dọa.

Để ngụy trang hành động, tin tặc sử dụng phương pháp Punycode để làm cho miền độc hại của chúng trông giống như miền KeePass chính thức.

Những kẻ tấn công sử dụng Punycode, một phương pháp mã hóa để thể hiện các ký tự Unicode ở định dạng ASCII. Phương pháp này cho phép bạn chuyển đổi các tên miền không được viết bằng tiếng Latinh (Cyrillic, Ả Rập, Hy Lạp…) để làm cho DNS dễ hiểu.

Trong trường hợp này, tin tặc đã sử dụng Punycode “xn-eepass-vbb.info”, dịch sang “ķeepass.info” - gần giống với tên miền thực. Người dùng khó có thể nhận thấy một lỗi hình ảnh nhỏ như vậy nhưng đó là dấu hiệu rõ ràng về việc giả mạo.

Trang web giả mạo chứa các liên kết tải xuống dẫn đến tệp “KeePass-2.55-Setup.msix”, chứa tập lệnh PowerShell được liên kết với trình tải xuống FakeBat độc hại. Mặc dù Google đã xóa quảng cáo gốc khỏi Punycode, nhưng các quảng cáo KeePass giả mới vẫn được phát hiện.

FakeBat trước đây đã được sử dụng trong các chiến dịch phát tán phần mềm độc hại kể từ tháng 11/2022. Mục tiêu cuối cùng của phần mềm độc hại trong chiến dịch bị Malwarebytes phát hiện vẫn chưa được xác định, nhưng FakeBat thường được các nhóm tin tặc chuyên đánh cắp thông tin như Redline Stealer, Ursnif và Rhadamathys sử dụng trong các chiến dịch tấn công của mình.

Link nội dung: https://ictworld.com.vn/quang-cao-gia-mao-loi-dung-google-ads-danh-cap-thong-tin-nguoi-dung-a447363.html